77% проверенных SSL VPN-серверов применяют небезопасный протокол SSLv3.

В настоящее время шифрование приобретает все более важное значение в вопросе обеспечения безопасности информации. Компания High-Tech Bridge провеламасштабное исследование с целью выяснить текущее состояние дел на рынке SSL VPN-сервисов.

Исследование проводилось с использованием бесплатного SSL-сканера, разработанного компанией.

Эксперты проверили 10 436 выбранных в случайном порядке общедоступных SSL VPN-серверов крупных вендоров Cisco, Fortinet и Dell. Результаты оказались, мягко говоря, неутешительными.

77% проверенных SSL VPN-серверов используют ненадежный протокол SSLv3, тогда как несколько десятков серверов применяют версию SSLv2. В настоящее время ряд стандартов безопасности, в том числе PCI DSS или NIST SP 800-52 запрещает использование протокола SSLv3 в связи с наличием многочисленных уязвимостей.

Как оказалось, 76% SSL VPN-серверов используют недоверенные SSL-сертификаты. Данные сертификаты позволяют удаленному атакующему при помощи атаки «человек посередине» осуществить перехват трафика. 74% сертификатов подписаны с применением SHA-1, а 5% используют устаревший хеш-алгоритм MD5, показало исследование.

Согласно полученным данным, 41% SSL VPN-серверов используют цифровые сертификаты, содержащие ключи RSA длиной 1024 бита, а 10% серверов, поддерживающих OpenSSL, подвержены уязвимости Heartbleed. Как выяснилось, только 3% серверов соответствуют стандартам PCI DSS, однако ни один из проверенных серверов не соответствует требованиям Национального института стандартов и технологий США (The National Institute of Standards and Technology, NIST).

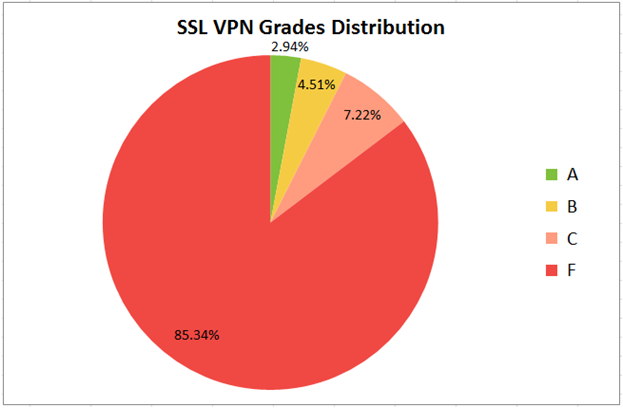

По итогам исследования только 3% проанализированных SSL VPN-серверов получили высшую оценку надежности SSL/TLS-шифрования, тогда как 86% заработали наименьший балл.

Источник: securitylab.ru

Комментариев нет:

Отправить комментарий